Objective Security Management

Services

Lösungen

Wir implementieren und betreiben Ihre IT-Sicherheitslösungen von SIEM bis WAF. Unsere Experten bringen das passende Skillset und langjährige Erfahrung mit.

Oliver Van Assche

Cyber Security Lösungen

Beratung & Prüfung

Vom Penetrationstest bis zur Umsetzung von Managementsystemen unterstützen wir Sie bei der Identifizierung von Bedrohungen und der Einführung von Maßnahmen.

Sebastian Strobl

Beratung und Prüfung

Compliance

Sie brauchen Unterstützung aufgrund von Regulierungen wie PCI DSS oder DSGVO? Lassen Sie sich von uns dabei helfen, diese Hürden zu nehmen.

Martin Stöfler

Compliance Management

Der Schutz Ihrer digitalen Werte hat für uns oberste Priorität. Mit einer langjährigen Erfolgsgeschichte haben wir uns darauf spezialisiert, sowohl die Infrastruktur als auch Anwendungen zu prüfen und gegen sich stetig verändernde Cyber-Bedrohungen zu schützen. Unser Team verfügt über umfassende und langjährige Erfahrung in verschiedenen Märkten und Branchen, so dass wir unseren Kunden maßgeschneiderte Lösungen für ihre individuellen Sicherheitsanforderungen bieten können. In einer Zeit, in der die digitalen Risiken ständig zunehmen, sind wir Ihr vertrauenswürdiger Partner, der Ihnen modernste Cybersicherheitsdienste anbietet, die Ihre Abwehr stärken und Sie in die Lage versetzen, sich in der digitalen Landschaft sicher zu bewegen.

Aktuelle Neuigkeiten

1 Jahr bis DORA: Ein kompakter Überblick für Finanzdienstleister

Wir stehen an der Schwelle des Januars 2024 und die Uhr tickt für Finanzdienstleister in ganz Europa. Der Digital Operational Resilience Act (DORA) wird im Januar 2025 in vollem Umfang in Kraft treten und stellt eine bedeutende Veränderung der regulatorischen Landschaft dar. Diese bevorstehende Regulierung unterstreicht die entscheidende Bedeutung der digitalen Resilienz in einer Zeit, in der Cyber-Bedrohungen ein großes Ausmaß annehmen und die betriebliche Kontinuität von größter Bedeutung ist. In diesem Blog gehen wir auf das Wesentliche von DORA ein, skizzieren die wichtigsten Anforderungen an Finanzunternehmen und stellen einen strategischen Fahrplan vor, um die Einhaltung der Vorschriften innerhalb des Zeitrahmens von einem Jahr sicherzustellen.

Sicherheit in der Cloud

IT-Services in der Cloud werden heutzutage immer beliebter. Viele Unternehmen haben den Weg in die Cloud bereits hinter sich gebracht oder sind gerade dabei ihre Infrastruktur in die Cloud zu migrieren. Verständlich, denn diese bietet einige Vorteile: eine schnelle Bereitstellung von Services, hohe Skalierbarkeit, scheinbar unlimitierte Ressourcen, und eine sehr hohe Verfügbarkeit für einen angemessenen Preis. Zusätzlich erspart man sich die Anschaffung von eigener Server-Hardware, sowie die dazugehörige Wartung. Trotz all dieser Vorteile, sollte jedoch nicht auf die Sicherheit der Anwendungen und Daten des Unternehmens in der Cloud vergessen werden. Auch wenn herkömmliche Sicherheitstechnologien nicht so einfach in die Cloudlösung integriert werden können, bleiben die Sicherheitsziele die gleichen: unbefugten Zugriff, sowie Datenverlust verhindern und Verfügbarkeit sicherstellen.

Was muss also bezüglich Sicherheit in der Cloud beachtet werden?

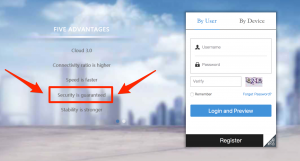

IP Kamera Sicherheits-Horror

Möchten Sie eine schöne (und günstige) drahtlose Überwachungskamera kaufen, um Ihren Eingang oder andere Bereiche Ihres Grundstücks zu überwachen? Das war genau das, was ich wollte, und nach einiger Recherche fand ich Hunderte von Angeboten für drahtlose Kameras mit Wi-Fi, SD-Speicherkarte, Schwenk- und Neigefunktion und vielem mehr zwischen 20 und 60 Euro. Diese werden über verschiedene Websites und Geschäfte verkauft, die meisten sehen ziemlich ähnlich aus und bieten auch mehr oder weniger die gleichen Funktionen. Ich suchte mir zufällig ein Modell mit den von mir gewünschten Funktionen aus und bestellte es online. Etwa 3 Wochen später kam das Paket an, aber während ich darauf wartete, überdachte ich die ganze Idee, Sicherheitsausrüstung von einem unbekannten Hersteller namens „e-scam“ zu kaufen, und plante einen kleinen Test, bevor ich das Gerät tatsächlich in Betrieb nahm.

Unsere Produkte

Was unsere Kunden sagen